前言:資安威脅升級,數位韌性刻不容緩

2024年至2025年間,全球關鍵基礎設施與政府系統正遭遇前所未有的網路攻擊浪潮。勒索軟體、分散式阻斷服務(DDoS)攻擊及國家級駭客行動日益頻繁,攻擊手法複雜多樣。對於地緣政治敏感且在全球供應鏈中扮演重要角色的台灣而言,資安風險尤為顯著。國安局盤點分析,2024年全年台灣政府骨幹網路(Government Service Network, GSN)每日遭受高達240萬次的網路攻擊,其中80%針對政府機關。在「全社會防衛韌性」政策框架下,提升數位韌性已成為確保國家安全與社會穩定的核心課題。本文將盤點近期全球與台灣面臨的資安挑戰,深入分析新型供應鏈攻擊的本質與影響,並提出具體且迫切的應對與防禦策略。

最新資安情資:針對性供應鏈攻擊手法解析

最新的資安情資揭示,中國駭客組織Blacktech與Taidoor已長期滲透台灣政府機關及其資訊服務供應商。這些駭客組織利用供應鏈作為跳板,對我國政府機關發動攻擊,企圖竊取機敏資訊及民眾個人資料。此類攻擊的典型手法是透過入侵第三方技術服務供應商的派送系統,向目標用戶推送偽裝成「緊急資安修補」的惡意更新包。

攻擊技術細節與隱蔽性

這類惡意更新包一旦安裝,便會釋出具備高隱蔽性的Waterbear後門程式,並在內網進行偵察。更令人擔憂的是,攻擊者利用有效的數位簽章(Digital Signature)來規避作業系統的安全檢查,這使得如端點偵測反應(EDR)系統在攻擊初期難以察覺,大幅增加了攻擊的隱蔽性,使其更難被發現。此外,駭客還會利用如SoftEtherVPN等VPN連線軟體,或網頁型後門(Webshell)安裝於受駭單位內部伺服器,作為持續取得內部網路控制權的多途徑方式,進而進行資料竊取。

駭客目標與動機

駭客的攻擊目標明確,主要聚焦於「高價值」、「高衝擊」範圍,包括通訊、交通、國防供應鏈、緊急救援與醫院等四大關鍵領域。其動機不僅限於竊取個人資訊與財務資料,更意圖透過造成服務中斷,對社會運作與經濟穩定構成威脅。事實上,連日常生活中看似無害的設備也未能倖免,例如過去7-ELEVEN的IoT設備便曾遭受成功攻擊。這些案例再三提醒我們,攻擊防不勝防,重點已不在於攻擊會否發生,而是如何有效防止資料外洩,將損害降到最低。

全球資安案例借鏡:攻擊模式與風險演變

借鑑2024-2025年全球重大資安事件,我們可以看到網路攻擊的模式與影響正在演變。例如,西班牙的通訊與水務系統在2025年初遭到攻擊,比利時的奧斯坦得港在2月疑遭勒索軟體或DDoS攻擊,導致貿易資料遭竊、港務物流指管受干擾,造成整體供應鏈中斷。美國的Change Healthcare和Ascension醫療系統以及英國NHS的資料外洩事件,不僅導致大量敏感病患資料外洩,更引發服務中斷,顯示攻擊已超越單純的資料竊取,對公部門及日常基礎設施的實體服務造成嚴重衝擊。

供應鏈攻擊的連鎖效應

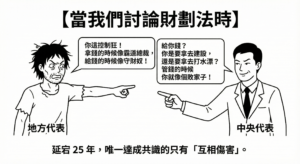

攻擊手法的進化,特別是供應鏈攻擊的突出,對全球數位安全構成嚴峻挑戰。駭客不再直接攻擊終端目標,而是透過第三方軟體或服務商的漏洞滲透目標系統。例如,MOVEit軟體漏洞導致多起大規模資料外洩事件,證明供應鏈中的任何一個單點失敗都可能引發國家級的連鎖效應,造成廣泛而深遠的破壞。勒索軟體集團的策略也從單純加密轉向資料竊取與敲詐,並結合AI技術提升攻擊精準度。

新興技術與地緣政治的威脅放大

AI、物聯網(IoT)、醫療物聯(IoMT)與工控物聯(IIoT)以及雲端運算的快速發展,在加速數位轉型的同時,也為駭客提供了新工具與攻擊路徑。AI生成的深度偽造(Deepfake)內容被用於社交工程,大幅提升釣魚攻擊的成功率;物聯網設備因缺乏統一安全標準,成為常見的攻擊入口;雲端服務的集中化則可能導致單一漏洞影響多個組織,放大系統性風險。此外,量子運算的潛在應用更可能破解現有加密技術,對資料安全構成長期威脅。

同時,全球資安威脅日益受到地緣政治的影響。國家級駭客行動與犯罪集團攻擊交織,形成複雜的威脅格局。台灣因其敏感的地緣政治位置,尤其可能面臨來自特定國家的針對性攻擊,特別是針對國防、通訊與半導體供應鏈等關鍵基礎設施。

台灣的應對與啟示:強化數位韌性防禦

面對台灣政府骨幹網路(Government Service Network, GSN)每日高達240萬次的網路攻擊,且其中80%針對政府機關的嚴峻現狀,強化數位韌性刻不容緩。我們必須從多個層面提出具體策略。

即時監控與異常行為識別

相關單位應立即檢查近24小時內的自動更新紀錄。若發現異常的遠端管理連線(如RDP/SSH),必須立即中斷,以防止資料外洩風險擴大。此外,所有外部更新在執行前都應進行沙箱測試,並建立針對異常活動的早期預警機制,以便在攻擊初期就能有效識別並應對。

建立軟體物料清單(SBOM)與多因子認證

機構應建立「軟體物料清單(SBOM)」管理機制,全面掌握所有軟體組件的來源與安全狀態。對於委外系統維護,應避免提供直接的遠端操作權限,或強制實施多因子認證(MFA)方式,大幅降低駭客透過憑證竊取入侵的風險。

強化資安意識與應變機制

提升政府機關及資訊服務供應商的資安意識至關重要。這包括投入足夠的資安防護設備與資安人員配置,定期修補已知CVE漏洞,並更新韌體與修改預設設定。此外,對於如Waterbear後門程式等惡意域名(例如manage.lutengtw.com, dccpulic.lutengtw.com等),應立即進行自我檢查並加以封鎖,以切斷駭客的通訊管道。

結論:共築堅實防線,守護國家數位安全

當前資安威脅的嚴峻性前所未有,不僅攻擊頻率高、手法多樣,更因供應鏈攻擊和新興技術的應用而更具破壞力。台灣政府、企業及社會各界必須體認到,數位韌性已不再是單一部門的責任,而是「全社會防衛」的核心環節。我們需要共同努力,從政策制定、技術防禦到全民資安意識提升,全方位建構堅實的數位韌性防線。唯有如此,方能有效遏止駭客攻擊,確保國家安全與社會穩定,守護台灣的數位未來。

隨機文章

- 陳水扁先生 請不要在那邊假了 受不了 (2008-11-28)

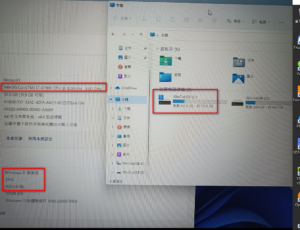

- Windows 10 2004 更新後無法開機問題 (2020-07-22)

- 品牌Slogan (2018-08-20)

- 劉兆玄下台 (2009-08-21)

- debian 10 X-Window to Text Mode (2020-08-26)

![[ChatGPT] 4o的圖片視覺測試](https://chihping.aflypen.com/wp-content/uploads/2024/09/eye-4367141_640-300x200.jpg)