hTc one M9 終於要開賣了

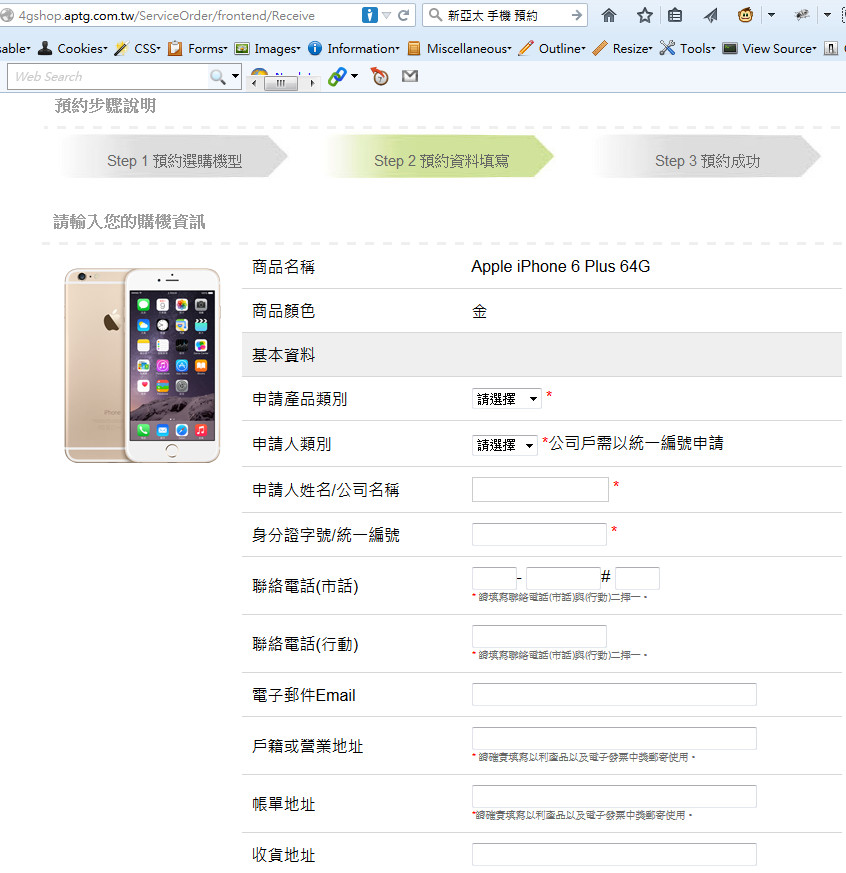

昨天逛網站,看到台灣之星,打出了hTc one M9線上預約,看到他的資安,就這樣把個人資料丟出去給電信業者,說真的,我會怕。

預約的網頁是使用asp.net寫的,不確定實際使用的語言。

看到下面的截圖就知道,資料傳輸模式不是怎麼安全。

台灣之星官網首頁都沒有用https,當頁內頁就沒有使用https

至於要怎麼監聽封包,真的沒有很難

有興趣的可以看這個網址的軟體,比我之前用的Sniffer還是簡單多了。

這些動作可能會有違法的疑慮,請小心服用,違法了,我不負責。

台灣之星是這樣注重大家的個資

但是身為一個注重資安的電信公司,這樣的做法,明顯的有問題。

傳輸資料用的是http,而不是https,如果有人在傳送中的網路節點上,使用sniffer去看封包,各位的姓名、電話、身份證字號,全都被看光光。

我會寫這篇,主要是因為最近我才被善意的提醒,要去申請https。當然,我自己會用sniffer,對網路環境監測,關於封包內容的查看、追蹤,還算是有一點經驗。

其他的電信業者呢?

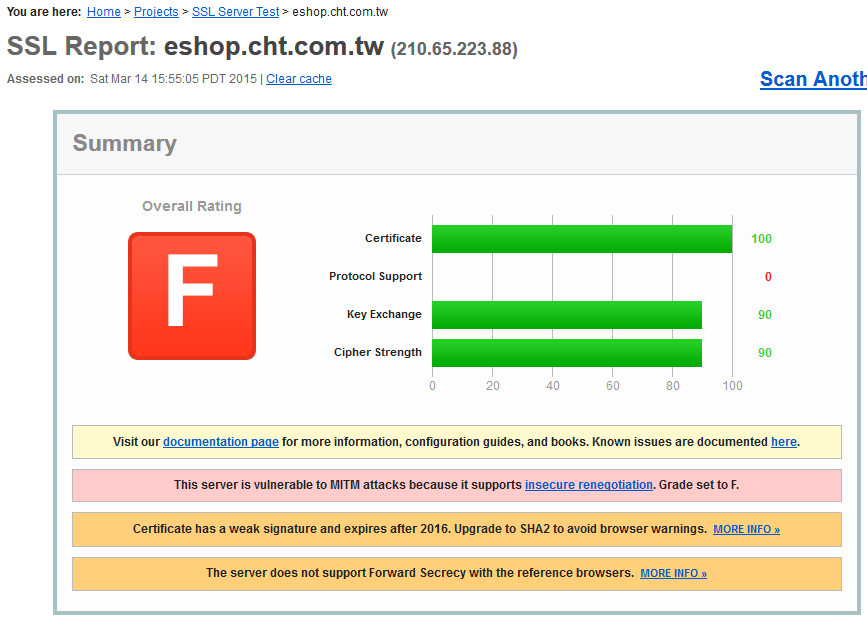

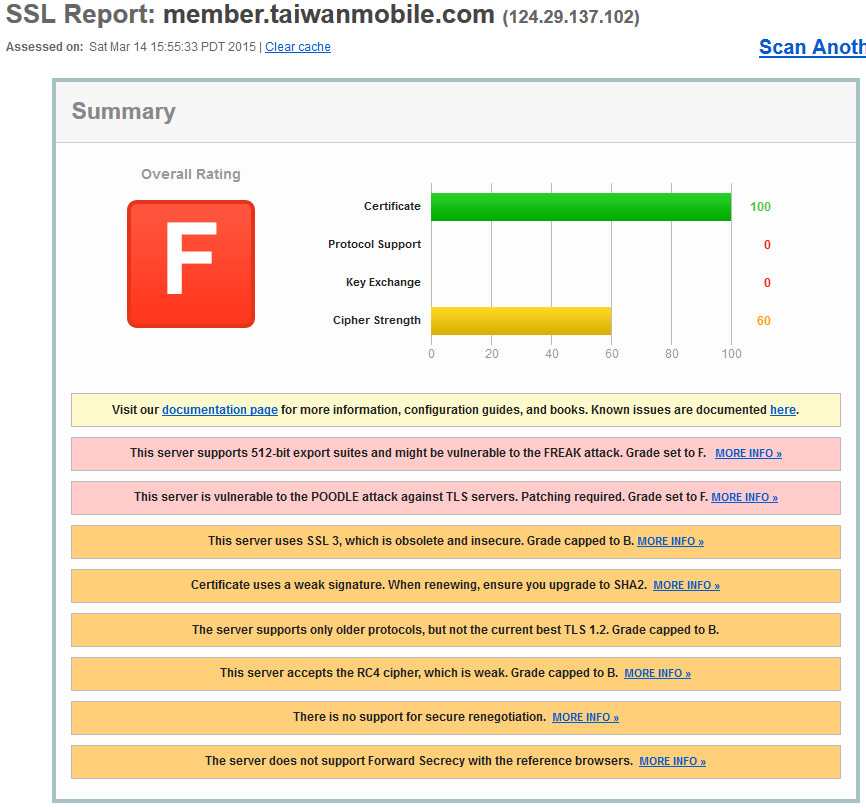

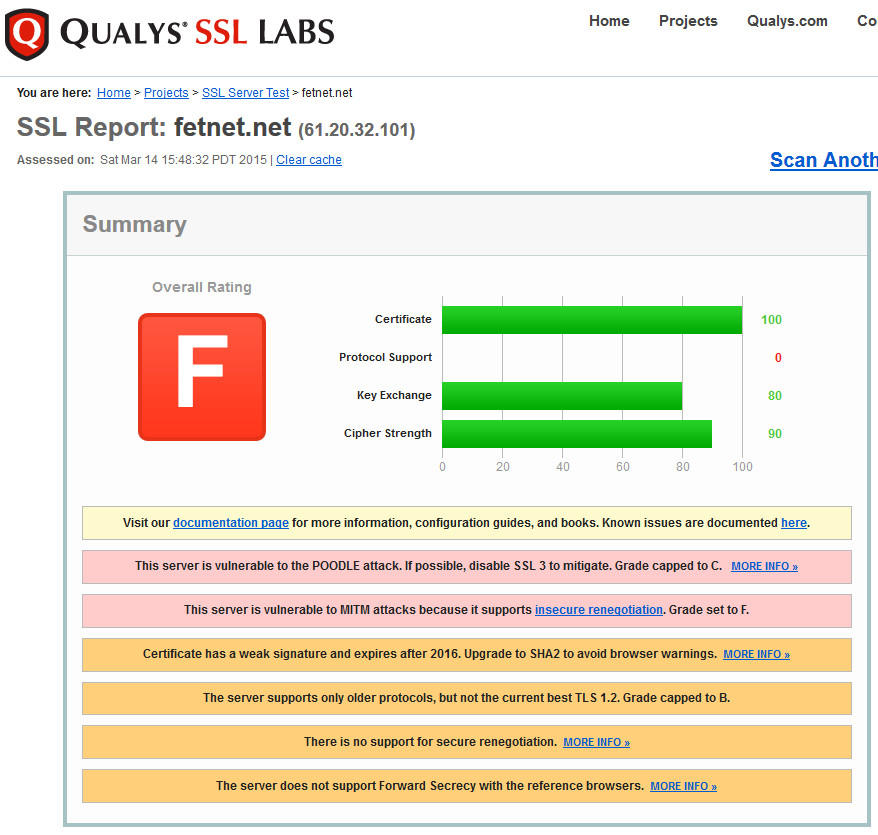

其實看完,三大電信業者,都有注意到安全,使用的是https的SSL加密,而二小業者,都有待加強。

至於三大電信業者哪個SSL做的好,看看下面的測試結果,結論是,三大電信業者的SSL安全性都做的不好。

中華電信線上購物,SSL評分等級